Informe realizado por Rosa Miriam Elizalde y Pedro Santander Molina para Mueve América Latina. Elaborado el 5 de enero de 2020.

Dos meses después del golpe de Estado en Bolivia, resulta evidente que éste fue minuciosamente planificado y que reúne todas las características de la guerra irregular o híbrida de diseño estadounidense.

Se trata de un golpe que combina modalidades conocidas (pronunciamientos militares y represión) con otras nuevas, especialmente en la dimensión tecnológica-comunicacional. En esa línea vemos que el golpismo ha entrelazado procedimientos materiales y virtuales, desde Operaciones Sicológicas (PSYOPS) y otras técnicas de desestabilización social hasta actividades paramilitares de calle y la acción inédita de cibertropas en las plataformas digitales, con el fin de generar un supuesto consenso contra el gobierno de Evo Morales, alineado con la retórica de Washington y los intereses de la derecha en la región.

Las revelaciones sobre la ciberoperaciones en redes son apabullantes. Varios investigadores han documentado la creación en muy poco tiempo de decenas de miles de cuentas falsas en Twitter que apoyaban la campaña pro-golpista en las redes. Dos resúmenes de estos hallazgos resultan particularmente exhaustivos y dan una idea de la oscura utilización de las plataformas sociales como armas de manipulación política: La resistencia boliviana no será transmitida, de un equipo de expertos del Movimiento Mueve América Latina, y Operaciones de Información en Bolivia, de la investigadora estadounidense Erin Gallagher.

Sin embargo, todavía hay muchas preguntas en torno a cómo se diseñó este tipo de operaciones en Twitter y quiénes son los responsables. Intentamos aquí responder algunas de ellas.

Preguntas

1- ¿Se pueden crear miles de cuentas falsas con una narrativa común de apoyo al Golpe de Estado en Bolivia, sin que Twitter lo perciba inmediatamente? La respuesta es sí.

A la fecha diversos estudios han logrado documentar la creación de miles de cuenta falsas en los días del golpe en Bolivia. El método utilizado para contaminar la información fue híbrido. Combinó la acción digital de:

a) cuentas reales de referentes políticos del golpismo;

b) troles (cibertropas con cuentas auténticas destinadas a polarizar la conversación);

c) bots (cuentas parcial o totalmente automatizadas en sus interacciones);

d) seguidores regulares.

A partir de la segunda semana de noviembre, cuando el golpe ya estaba en marcha, una red de voceros formales e informales, difundieron y reprodujeron de modo sistemático en las redes sociales información falsa (fake news) y consignas (hashtag), para generar la percepción de un abrumador apoyo interno al gobierno de facto de Jeanine Áñez, y al líder de la extrema derecha, Luis Fernando Camacho. En la mayoría de los casos se trata de bots, es decir, cuentas en Twitter no auténticas, con un funcionamiento automatizado, utilizadas para fortalecer la propaganda golpista online y las campañas de odio contra Evo Morales.

Lo que en esos días vimos fue una operación comunicacional de doble tenaza: por un lado, la derecha produjo un apagón informativo mediante la clausura de los medios estatales y comunitarios afines al Gobierno (televisión, radio y prensa escrita), así como la persecución de periodistas contrarios al golpe, y, por otro lado, mediante inteligencia computacional se activó en las redes sociales una ruidosa cámara de eco en apoyo al golpe que generó en pocos días más de 1 millón de tuits. De este modo, mientras se silenciaba en el plano analógico al MAS, dejando a los/las partidarias del gobierno sin medios de información y silenciados comunicacionalmente, se creaba en el plano digital una bulliciosa campaña golpista.

No hay dudas de que un grupo de personas o incluso un Estado está detrás de ello y que se utilizó un ejército de robots políticos en Twitter para dar la ilusión de ese consenso a gran escala. Por ejemplo, en la investigación citada de Erin Gallagher, la investigadora especializada en el estudio de la desinformación en Twitter y la visualización de datos, reconoce que probablemente haya personas reales que crearon nuevas cuentas en ese conjunto de datos, en los días previos y durante el golpe de Estado:

“Los eventos de interés periodístico impulsan a personas reales a crear nuevas cuentas en plataformas de redes sociales y participar en debates públicos. Sin embargo, me parece muy poco probable que todas las cuentas nuevas fueran humanos reales”.

De hecho, la cuenta de Luis Fernando Camacho, @LuisFerCamachoV, pasó en tan solo unos días (a partir del 3 de noviembre) de 3 mil seguidores a casi 135 mil; y de éstos, 15 mil se crearon en un solo día. El caso de la autoproclamada Áñez, @JeanineAnez, es similar: ella pasa en pocos días de 9 mil seguidores a 150 mil. Casi el 100% de esas miles de cuentas nuevas son seguidas, también casi en un 100%, por otras cuentas recién creadas.

Lo que vemos en Bolivia no es algo completamente nuevo. Hay numerosas investigaciones que han documentado operaciones de propaganda en redes mediante el uso de cuentas no auténticas y bots (software que imita el comportamiento humano), particularmente en Twitter.

Una de las más recientes la hizo el Centro de Excelencia de Comunicaciones Estratégicas de la OTAN (StratCom, por sus siglas en inglés), que realizó un experimento de manipulación a partir de la compra de perfiles falsos en varias plataformas de redes sociales (Facebook, YouTube, Instagram y Twitter). En el informe que divulgó en diciembre de 2019, la OTAN describe lo fácil que resultan las operaciones de propaganda. Asegura que entre un 20% y un 30% del tráfico de Internet es puro ruido generado por bots, que deliberadamente intentan confundir a estas empresas de telecomunicaciones y a los usuarios. Una de las conclusiones del informe de la OTAN es que de todas las redes sociales, Twitter habría implementado las mejores medidas para evitar la creación de cuentas falsas. Si eso es cierto, esta red social se olvidó de ello para el caso de Bolivia.

Las operaciones de fuerza bruta en redes han ido escalando en la última década en una suerte de carrera armamentista digital con productos que permiten manipular el entorno informativo. Jugaron un papel importante en las elecciones presidenciales de los Estados Unidos de 2016; en el Reino Unido, durante el referéndum por el Brexit; en Francia, durante la elección de Emmanuel Macron; en España, con el referéndum sobre la independencia de Cataluña; en la Argentina de Mauricio Macri, en Venezuela durante las “Guarimbas” del 2014 y 2017; en las elecciones mexicanas de 2018 y, más recientemente, en las acciones para derrocar al gobierno del Presidente Nicolás Maduro, en 2019, por citar algunas.

El antecedente más notable de estas estrategias en Twitter, se remonta a junio de 2009, durante la llamada Revolución Verde Iraní que movilizó a cientos de miles de tuiteros contra el gobierno de Mahmud Ahmadineyad. De las casi 100 000 usuarios que se activaron entonces, solo 60 cuentas tuiteaban desde Teherán en los días de la revuelta, de acuerdo con Evgueni Morozov, quien cita al respecto un estudio de Al Jazeera en su libro El desengaño de Internet: los mitos de la libertad en la red.

Las relaciones entre la plataforma y el Departamento de Estado ya eran tan cercanas en 2009, que bastó un correo electrónico de Jared Cohen, un funcionario subordinado a la Secretaria Hillary Clinton, para que la compañía cambiara la fecha planificada para un parón por mantenimiento del sitio, con tal de no alterar las “protestas” iraníes.

En el caso iraní, las cuentas no auténticas y los bots se alinearon con los intereses de Washington y recibieron su bendición política, aseguró The New York Times. Philip J. Crowley, subsecretario de Estado para asuntos públicos, divulgó el comunicado de Cohen a Twitter y celebró la obediencia de la plataforma, con las siguientes palabras: “Esto fue solo un llamado para decir: parece que Twitter está jugando un papel importante en un momento crucial en Irán. ¿Podría seguir así?” Mark Pfeifle, ex asesor de Seguridad Nacional en la administración de George W. Bush, lanzó una campaña pública para nominar a Twitter para el premio Nobel de la Paz, con el argumento de que, “sin Twitter, el pueblo de Irán no se habría sentido dotado de poder y confianza para luchar por la libertad y la democracia”.

Un estudio conjunto de la Universidad del Sur de California y la Universidad de Indiana, publicado en marzo de 2017, demostró que los bots llegaron a contaminar seriamente el escenario político durante las elecciones en Estados Unidos en 2016. Estos investigadores estimaron que entre el 9 y el 15% de las cuentas activas de Twitter estuvieron bajo el control de robots y que eran falsos al menos el 15% de los usuarios que participaron en la conversación social de la campaña que llevó a Donald Trump a la Casa Blanca. Ese año, unos 400 000 bots fueron responsables de aproximadamente 3.8 millones de tweets, el 19% del volumen total de mensajes emitidos.

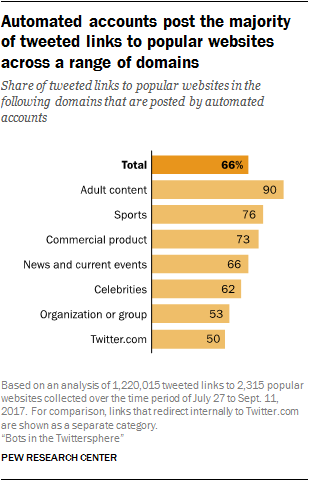

Al testificar en el Congreso de los Estados Unidos por la interferencia en las elecciones de 2016, Twitter calculó que el 5% de sus cuentas son automatizadas o falsas, un número menor que el presentado por los estudios independientes, y poco creíble, al decir de The New York Times. Mary Meeker, especialista en tendencias digitales, estimó que el 50% del tráfico online mundial, no sólo en Twitter, se trata de bots. Un estudio independiente del instituto Pew Research Center, develó que el 66% de los mensajes que contienen links a sitios de información, deporte o entretenimiento son publicados por bots.

Al testificar en el Congreso de los Estados Unidos por la interferencia en las elecciones de 2016, Twitter calculó que el 5% de sus cuentas son automatizadas o falsas, un número menor que el presentado por los estudios independientes, y poco creíble, al decir de The New York Times. Mary Meeker, especialista en tendencias digitales, estimó que el 50% del tráfico online mundial, no sólo en Twitter, se trata de bots. Un estudio independiente del instituto Pew Research Center, develó que el 66% de los mensajes que contienen links a sitios de información, deporte o entretenimiento son publicados por bots.

“Hay tecnologías disponible para detectarlos, como Bot Sentinel o BotOrNot, pero me preocupa que los robots más sofisticados probablemente hayan sido diseñados para derrotar a todos esos sistemas”, asegura Craig Silverman, editor de medios de BuzzFeed News.

No sabemos si esa realidad ya está entre nosotros, pero sí que en Bolivia, en pocos días, se crearon cerca de 100 mil cuentas falsas, y que a partir del 10 de noviembre (un día antes del golpe), éstas comenzaron a usarse de manera coordinada, crecieron exponencialmente los retuits, así como los seguidores del golpismo.

Efectivamente, la creación de decenas de cuentas falsas en pocos días, como ocurrió en Bolivia, puede hacerse sin involucrar a Twitter, pero es imposible que, como veremos en la pregunta 3, esta compañía no se haya enterado.

2.-¿Se utilizó en esta campaña tecnología de última generación de inteligencia artificial? La respuesta es sí.

Aunque hay diferentes criterios sobre cómo se crearon cientos de miles de cuentas inauténticas, algunos especialistas consultados consideran que el volumen y la velocidad con la que se activaron, superan las posibilidades de una típica granja de troles, que es el método más común para administrar perfiles falsos en el mercado subterráneo de manipulación de las redes.

La estructura de las cuentas falsas evidencia regularidades que las singularizan: la coordinación –temporal y temática- de decenas de miles de perfiles políticos en un rango sin precedentes en América Latina; el enorme volumen de cuentas creadas abruptamente en noviembre, en un país de baja participación en Twitter -solo el 2,8% de los conectados en Bolivia estaban en esta plataforma en octubre de 2019-; patrones comunes en la identificación de los usuarios, registros con fotografías de personas que parecen reales y automatización de múltiples tareas en un mismo segundo, revelan el uso de sistemas de inteligencia artificial de última generación con efecto megáfono y el poder de distribuir propaganda a gran escala en muy poco tiempo.

Las granjas de troles tienen una metodología que permite engañar temporalmente los sistemas de control de Twitter, descrita en la siguiente infografía elaborada por el diario El País, en la que cada trol (humano) gestiona entre 10 y 15 perfiles automatizados (bots) con identidades cuidadosamente fabricadas y administradas, a menudo formadas para reflejar la de su público objetivo:

Las granjas de troles más potentes descritas hasta ahora, no sobrepasan los 60 empleados. Se ajustan al sistema de registro de Twitter, que obliga a los usuarios que se registran por primera vez a indicar una dirección de correo única o un número de teléfono móvil, al que pueden estar asociadas un máximo de 10 cuentas. Las redes más efectivas de bots que manipulan la discusión pública en las redes sociales operan una combinación de cuentas automatizadas y cyborg, es decir, personas reales que se esconden detrás de varias cuentas falsas.

Hagamos una simple operación matemática a partir de esos datos. Julián Macías Tovar identificó más de 60 000 cuentas falsas que apoyan a uno de los principales golpistas, Luis Fernando Camacho (@LuisFerCamachoV). Con el método de la granja de troles se necesitarían al menos 6 000 empleados que activaran 60 000 correos o dispusieran, al menos, de 6 000 números telefónicos para mantener esas cuentas.

Es posible crear en Internet tantos buzones de correos falsos como se desee y comprar líneas telefónicas en internet por un dólar, pero hasta ahora los registros de las cuentas hay que hacerlos individualmente con una secuencia lineal en el tiempo. Las evidencias aportadas por varios expertos de esta operación rompen con esa lógica.

Cuando se observan los datos de la campaña boliviana directamente desde la API de Twitter (Interfaz de Programación de Aplicaciones), es posible ver mejor la escala de automatización y repetición que tuvo lugar a la hora de registrar los usuarios.

Por ejemplo, en esta secuencia se observa la repetición de un mismo patrón en el nombre de un grupo de cuentas, creadas mayoritariamente el 11 de noviembre de 2019. La imagen la aportó el investigador argentino Luciano Galup, autor del libro Big data & Política: De los relatos a los datos. Persuadir en la era de las redes sociales, quien tuiteó la imagen el 12 de noviembre:

Javier Barriuso, del equipo de redes de Podemos en Castilla-La Mancha, España, identificó 31 cuentas de apoyo al golpe que fueron creadas en el mismo segundo, y comentó: “Está claro que detrás de todo esto no es una de tantas empresas que venden cuentas, es algo mucho mas gordo con mayor infraestructura.”

Entre los muchos datos significativos que han emergido en torno a estas cuentas que apoyan a los principales golpistas y a sus instituciones, se destacan los saltos vertiginosos de las cuentas, como la del Comité Pro Santa Cruz: de casi cero seguidores a 43 422 el 30 de octubre.

La guinda de este pastel es la cuenta @suarezluis, perteneciente a Luis Fernando Suárez Harasic, que se presenta como un programador del Ejército de los Estados Unidos, nacido en Cochabamba, Bolivia. Julián Macías Tovar fue el primero que alertó sobre la desaforada actividad del usuario. Rubén Rodríguez Casañ, físico y científico de datos español, expuso poco después la evidencia más clara de la automatización de retuits.

En el mismo segundo, @suarezluis es capaz retuitear 69 veces, lo que a juicio de Rodríguez Casañ prueba que “el paradigma de la difusión de la información está cambiando”.

Al analizar, por ejemplo, el comportamiento de 14 Hashtag a favor del golpe, se ve que la comunidad golpista es la más densa en Twitter y que la cuenta @suarezluis es la principal contribuyente y distribuidora; es desde la que más se tuitea, con 13.578 tuits. Llama la atención que tiene su propia aplicación para automatizar retuits y para lanzarlos automáticamente. Cada vez que alguien tuiteaba uno de los 14 Hashtag para apoyar el golpe de estado en Bolivia, inmediatamente, desde su cuenta se hacía automáticamente el retuit. De este modo, generó más de 3 mil retuits por día e hizo más de 14.000 retuits apoyando el golpe en menos de 5 días.

Es decir, fuimos testigos de la implementación de un sistema automatizado que retuitea todo lo que siga y mencione a ciertos hashtag, cuya actividad y capacidad supera el limite máximo de tuits por día que, oficialmente, según la compañía Twitter, se pueden hacer. Con esta herramienta propia, este programador del ejército de USA, logró meter la información falsa en las venas de Internet y luego ésta se expandió fluidamente apoyando el golpe.

Y un detalle adicional: muchas de las cuentas falsas con cero seguidores y creadas en los primeros diez días de noviembre, aparecen con fotografía propia, una de las características más importantes para evaluar la credibilidad de un perfil. Las cuentas creadas en operaciones automatizadas se destacan por aparecer con el avatar que por defecto genera Twitter.

En el caso Bolivia, las cuentas creadas en el mismo segundo aparecen con fotografía propia y descripción del usuario:

No es un secreto que gracias al poder del cómputo actual, se pueden crear imágenes hiperrealistas. Philip Wang, ingeniero de software en Uber, creó el sitio ThisPersonDoesNotExist.com, que utiliza un algoritmo entrenado con una base de datos de retratos reales para crear una nueva cara falsa cada vez que actualiza la web. ¿Estaremos en presencia de algo similar?

Una investigación de la revista Vice sobre los bots en la política, alertaba hace dos años acerca de las posibilidades que ofrece el escalamiento de la tecnología para la manipulación:

“La misma tecnología que permite que las máquinas entiendan y se comuniquen en lenguaje humano puede y será utilizada para hacer que los bots de redes sociales sean aún más creíbles. En lugar de mensajes cortos y simples lanzados a quien quiera que escuche, estos bots mantendrán conversaciones coherentes con otros usuarios, con infinita paciencia para debatir y persuadir. También se pueden programar para recopilar, almacenar y utilizar información obtenida de estas conversaciones en una comunicación posterior… Los humanos ya tienen problemas para reconocer bots de texto relativamente ingenuos disfrazados de usuarios reales; estos avances en el aprendizaje automático darán a los propagandistas aún más poder para manipular al público.”

3- ¿Es cómplice Twitter de estas operaciones? La respuesta es sí.

A pesar de las denuncias públicas, Twitter no ha eliminado la mayoría de las cientos de miles de cuentas no auténticas que apoyan al golpismo en Bolivia. Claramente es imposible que la plataforma no se haya dado cuenta o no sepa de esta actividad ilícita y robótica. Conoce, además, quienes son los desarrolladores que han organizado la operación porque debieron someterse a un registro previo para acceder a la API, de modo que la capacidad para destruirlos está al alcance de un clic.

Salvo los cubanos -esta aplicación está bloqueada por la compañía en la Isla-, casi cualquiera puede abrirse un perfil de “desarrollador”, aunque la empresa endureció las reglas en el 2018, después de testificar en una audiencia del Congreso de los Estados Unidos en la que admitió que vendió datos a Global Science Research (GSR) de Aleksandr Kogan. Esta compañía suministró información de hasta 87 millones de usuarios de Facebook a Cambridge Analytica, la empresa envuelta en el mayor escándalo de manipulación política de los últimos años, y accedió a la información de al menos 5 millones de usuarios de Twitter.

Ahora la empresa dice “mantener directivas y procesos estrictos para evaluar la forma en que los desarrolladores usan los datos de Twitter y restringimos el uso inadecuado de estos datos”. Sin embargo, hay pasos de sentido común que han reclamado usuarios, investigadores y organizaciones para transparentar la información, que la plataforma no ha atendido, como etiquetar los bots y advertir al público que son cuentas automatizadas.

El Oxford Internet Institute (OII), de la Universidad de Oxford, publicó varios estudios en 2017 sobre bots y cibertropas en 28 países y concluyó que las plataformas tecnológicas estadounidenses no informan ni actúan contra la propaganda computacional, porque pondrían “su cuenta de resultados en riesgo”.

En otro de los informes de la OII del 2017, titulado “Computational Propaganda in the United States of America: Manufacturing Consensus Online”, los investigadores Samuel C. Woolley, de la Universidad de Oxford, y Douglas R. Guilbeault, de la Universidad de Pensilvania, relataron los resultados del análisis de la automatización de mensajes en Twitter durante las elecciones estadounidenses de 2016. Concluyeron que el alcance y la fuerza numérica de los bots en esta plataforma permiten a cualquier persona con algún conocimiento de codificación, o conexiones a grupos que usan software de automatización, crear su propia red de propaganda.

“La cuestión de si los equipos de campaña usaron bots políticos para difundir ‘fake news’ fue, y sigue siendo, un problema grave en la política estadounidense… Pero tienden a ignorar el hecho de que cualquiera en Twitter puede lanzar un bot o difundir noticias falsas en línea. Fueron estos robots construidos por ciudadanos los que probablemente más hicieron uso de la propaganda, la información falsa y los ataques políticos durante las elecciones de 2016”, y añaden los investigadores:

“Nuestro informe cualitativo proporciona fuertes razones para creer que Twitter fue fundamental para el éxito de Trump… Sin embargo, la empresa se resiste a alertar a los usuarios. Teme que notificar sobre las amenazas que representan los bots, disuadirá a las personas de usar sus servicios, dada la creciente amenaza de la ubicua propaganda computacional y la molestia que tales alertas causarían.”

“Los bots son el último eslabón de la cadena”, observa el mexicano Alberto Escorcia, experto en operaciones de desinformación y editor del blog LoQueSigue. “La principal responsabilidad recae en Twitter, porque tienen recursos para detectar esas cuentas falsas y bloquearlas”. Pero, añade, “como los bots aportan millones de dólares en ingresos publicitarios a las compañías tecnológicas, estas no tienen muchos incentivos para tomar medidas contra ellos”.

4.-¿Hay evidencias de cibertropas y estructuras militares en Estados Unidos capaces de organizar una operación como la de Bolivia? La respuesta es sí.

El hallazgo de un robot coordinado por un programador con entrenamiento militar, vinculado al Ejército de los Estados Unidos, no es la única prueba que aportaron los investigadores que documentaron esta saga de cuentas falsas y propaganda computacional para legitimar el golpe en Bolivia. La planificación coordinación, volumen y alcance de esta operación remiten al concepto de “cibertropas”, empleado por el Oxford Internet Institute, que documentó ampliamente el uso de este tipo de estructuras en Estados Unidos, con consecuencias globales:

“Las tropas cibernéticas son equipos gubernamentales, militares o de partidos políticos comprometidos con la manipulación de la opinión pública en las redes sociales.”

Los investigadores de la OII expusieron el extraordinario papel que las instituciones estadounidenses y sus principales actores políticos otorgan al uso de los sistemas automatizados en situaciones de conflicto. “Una de las observaciones más importantes para extraer de este análisis es que, detrás de escena, los bots se han convertido en una herramienta aceptable para la actividad política y son un excelente ejemplo de la nueva era de la propaganda computacional”, afirman Woolley y Guilbeault.

El modo principal para organizar las tropas cibernéticas ha pasado de involucrar a las unidades militares que experimentan con la manipulación de la opinión pública a través de las redes sociales, a las empresas de comunicación estratégica que toman contratos de los gobiernos para campañas en las redes sociales. Pero de todos los países estudiados por el OII, el de mayor capacidad organizativa para campañas de propaganda automatizada en red, es Estados Unidos.

Según la Universidad de Oxford, el gobierno de los Estados Unidos tiene cibertropas activas para operaciones nacionales e internacionales en la US Agency for International Development (USAID), el Departamento de Seguridad Nacional, el Departamento de Estado (creó en 2017 el Global Engagement Center) y en varias dependencias del Departamento de Defensa, entre ellas DARPA, el Comando Ciberespacial (US Cyber Command) y la Fuerza Aérea (en particular, el Mando Central Unificado o CentCom). Además, utiliza empresas contratistas como Ntrepid y HBGary Federal.

En el mapa “Densidad organizacional de cibertropas, 2017”, el OII ubica a Estados Unidos en la escala cinco, la mayor, con cibertropas que se articulan en diversas estructuras de la sociedad (el gobierno, los partidos políticos, los grupos de la sociedad civil, la ciudadanía y los contratistas independientes):

También es Estados Unidos la nación que más invierte en investigación, desarrollo e innovación en áreas como “efectos de la red”, para extender y amplificar los mensajes a través de medios sociales, utilizando para ello fondos públicos. Por ejemplo, la Agencia de Proyectos de Investigación Avanzados de Defensa (DARPA, por sus siglas en inglés) financió un estudio de 8.9 millones de USD sobre la capacidad de influencia de los medios sociales, que incluyó el rastreo de las respuestas de los usuarios al contenido en línea.

DARPA publicó una larga lista de los proyectos financiados bajo su programa Medios Sociales en Comunicación Estratégica (SMISC), incluidos enlaces a documentos y resúmenes reales. La lista de proyectos incluye un estudio de cómo los activistas del movimiento Occupy usaron Twitter, así como una serie de investigaciones sobre el seguimiento de los memes en Internet y otros sobre la actividad de los usuarios y los mecanismos de influencia (“Me Gusta”, “Seguir”, “Retuitear”) en una variedad de plataformas populares de redes sociales.

The Guardian, a su vez, documentó el uso de un software muy sofisticado para el “astroturfing”, una técnica de marketing que consiste en ocultar al verdadero emisor de un mensaje publicitario o propagandístico. Para ello el Pentágono contrató a la firma de ciberseguridad HBGary Federal, una filial de la empresa HBGary que solo vende productos al gobierno de EEUU.

De acuerdo con The Guardian, este software tiene las siguientes cualidades:

- Crea todos los elementos en línea que una persona real necesitaría para activarse en una red social: un nombre, cuentas de correo electrónico, páginas web y redes sociales. En otras palabras, genera automáticamente lo que parecen perfiles auténticos, de modo que es difícil distinguir entre un robot y un humano.

- Las cuentas falsas pueden mantenerse actualizadas y vincular automáticamente el contenido generado en su perfil de otra red, lo que refuerza la impresión de que los titulares de las cuentas son reales y activos.

- A la cibertropa vinculada en la operación se le puede asignar estas cuentas “pre-envejecidas” para crear una historia de fondo, lo que sugiere que han estado ocupados enlazando y retuiteando durante meses. Nadie sospecharía que llegaron a la escena por primera vez hace un momento, con el único propósito de atacar a un usuario en red o generar propaganda.

Pero quizás la revelación más inquietante es esta de Computing World. El Mando Central de los Estados Unidos (CentCom), ubicado en la Base MacDill de la Fuerza Aérea (Tampa, Florida), publicó la licitación para que empresas privadas o contratistas del Pentágono suministren software que realizará las siguientes tareas:

- Crear “10 identidades falsas (sock puppet)por usuario real, repletas de antecedentes, historia, detalles de apoyo y presencias cibernéticas que sean consistentes técnica, cultural y geográficamente … Las personas deben poder aparecer en casi cualquier parte del mundo e interactuar a través de los servicios convencionales en línea y plataformas de redes sociales “.

- Proporcioner automáticamente a las cibertropas “direcciones IP seleccionadas al azar a través de las cuales pueden acceder a Internet” (una dirección IP es el número que identifica la computadora de alguien), y éstas deben cambiarse todos los días, “ocultando la existencia de la operación”. El software también debe mezclar el tráfico web de los cibercombatientes con “el tráfico de multitudes de usuarios fuera de la organización”.

- Crear “direcciones IP estáticas” para cada persona, permitiendo que diferentes cibercombatientes “se vean como la misma persona al pasar el tiempo”. También debería permitir que “las organizaciones que frecuentan el mismo sitio / servicio a menudo cambien fácilmente las direcciones IP”.

El Centcom confirmó que el contrato de 2.76 millones de dólares fue otorgado a Ntrepid, una corporación recién formada registrada en Los Ángeles. No revelaría si el proyecto de persona múltiple ya está en funcionamiento ni analizará ningún contrato relacionado.

El CEO de Ntrepid es Richard Hollis Helms, un ex agente de la CIA, que dirigió la división europea de la Agencia y después del ataque terrorista del 11 de septiembre de 2001, fundó una compañía de inteligencia que proveía contratistas para labores de inteligencia en el Medio Oriente.

El contrato forma parte de un programa llamado Operation Earnest Voice (OEV), que tiene un presupuesto de 200 millones de dólares y se desarrolló por primera vez en Iraq como un arma de guerra psicológica contra la presencia en línea de los partidarios de Al-Qaeda. El general David Petraeus, que era el comandante de Centcom durante la invasión a Iraq, describió la operación como un esfuerzo por “contrarrestar la ideología y la propaganda extremistas y garantizar que se escuchen voces creíbles en la región”.

5.-¿Tiene Estados Unidos herramientas jurídicas para justificar una operación en redes como la de Bolivia? La respuesta es sí.

La Ley de Modernización Smith-Mundt de 2012 establece que la difusión de propaganda doméstica al publico extranjero está expresamente permitida en Internet, incluidas las redes sociales. Esta ley levantó también la prohibición de difundir en EEUU propaganda producida expresamente para el exterior (como las transmisiones de Radio y TV Martí para el “cambio de régimen” en Cuba).

La Ley de Información de Estados Unidos y el Intercambio Educativo de 1948 (Ley Pública 80–402), conocida popularmente como la Ley Smith-Mundt, es la autorización legislativa básica para las actividades de propaganda llevadas a cabo por el Departamento de Estado de Estados Unidos, conocida también como “diplomacia pública”.

Ley de Seguridad Cibernética de Intercambio de Información (CISA, por sus siglas en inglés), permite a las diferentes dependencias de gobierno de EE.UU. solicitar datos personales de usuarios sin necesidad de contar con la aprobación previa de un juez. Otorga beneficios y mayor protección gubernamental en materia de seguridad a las empresas que deciden compartir su información con el Departamento de Seguridad Nacional, buscando “mejorar la seguridad cibernética de Estados Unidos”. Fue aprobada por Barack Obama el 18 de diciembre de 2015.

La ley autorizó la creación de un sistema de informantes corporativos que proporcionarán datos de sus clientes al Departamento de Seguridad Nacional (DHS), que a su vez compartirá esta información con otras agencias federales, incluyendo los Departamentos de Comercio, Defensa (o Pentágono, que incluye la NSA), Energía, Justicia (que incluye al FBI), el Tesoro (que supervisa el IRS, sigla en inglés del Servicio de Impuestos Internos) y la Oficina del Director de Inteligencia Nacional.

Después de darse a conocer la noticia, Edward Snowden publicó en su cuenta de Twitter un mensaje: “Reporte: Los bancos y las empresas de telecomunicaciones son ahora más felices con CISA, mientras que la gente está decepcionada”.

Orden Ejecutiva 12333 le da el poder al presidente de Estados Unidos de total control sobre los programas de seguridad nacional, incluidas las operaciones de la Agencia de Seguridad Nacional, como la recolección de información digital e investigación de centro de datos dentro y fuera del país, entre otras. Fue firmada por el Presidente Ronald Reagan en 1981.

Artículo 702 de la Ley de Vigilancia de Inteligencia Exterior (Foreign Intelligence Surveillance Act, FISA por sus siglas en inglés): El Congreso reutorizó en enero de 2019 este artículo que permite la vigilancia a personas y entidades extranjeras. Vuelve a autorizar, por un período de seis años, a la Agencia de Seguridad Nacional (NSA) la recolección de millones de llamadas telefónicas y comunicaciones electrónicas de los estadounidenses, incluidos correos electrónicos, mensajes de Facebook e historiales de navegación, sin una orden judicial.

La ley también permite que el FBI busque en la base de datos de la NSA sin una orden judicial, lo que críticos como el senador demócrata Ron Wyden llaman “una puerta trasera a la Cuarta Enmienda”. Técnicamente, la ley solo autoriza la recopilación de comunicaciones pertenecientes a personas extranjeras, pero los ciudadanos y los residentes permanentes no tienen protección si utilizan Internet. Por ejemplo, los estadounidenses que se comunican con extranjeros pueden ser incluidos.

Ley de Aclaración del Uso Legítimo de los Datos en el Extranjero (CLOUD, por sus siglas en inglés), de 2018, obliga por un lado a los proveedores de servicios estadounidenses a revelar todos los datos en su posesión, custodia o control, si son solicitados por las autoridades, también si los datos están alojados en terceros países.

Por otro lado, la Ley proporciona un mecanismo para que ciertos gobiernos extranjeros aliados, sobre la base de investigación de delitos graves, puedan solicitar acceso al contenido de las comunicaciones de ciudadanos no estadounidenses que poseen proveedores de servicios de EE.UU. y que también están ubicadas al extranjero.

Código de Conducta Anti-bots de EEUU (ABCC, por sus siglas en inglés), propuesto en 2013 por el Bot Remediation Working Group. Es el único gesto por controlar el uso de propaganda computacional, pero no tiene fuerza de ley y las empresas no están obligadas a cumplirlo.

Palabras finales

El uso de la comunicación como arma política es una realidad histórica y bien documentada. Lo nuevo en la actualidad es el salto de escala que, gracias a la tecnología, está ocurriendo en este terreno. Tal como señalábamos antes, estamos presenciando una carrera armamentista digital y grados superiores de operaciones político-comunicacionales, apoyadas en la inteligencia computacional. Bolivia fue, en ese sentido, un laboratorio y Twitter el conejillo de indias que, sin duda, permitió la experimentación que contravino sus propias políticas y términos de servicio.

Esto ocurrió en un contexto de ataque comunicacional en la forma de doble tenaza: por un lado, el golpismo provocó un apagón informativo analógico mediante clausura de medios y, por otro, se produjo un estallido ruidoso digital mediante automatización e intervención extranjera.

La región ha pasado a otra fase en la batalla comunicacional. La deficiente preparación para enfrentarla que mostró el campo popular boliviano, facilitó el accionar golpista en el plano informativo: en un día se silenciaron todas voces de un proceso que lleva 14 años transformando y liberando un país.

No hay excusas, sabemos que el golpismo y el imperialismo siempre actúan contra los proyectos emancipadores. Los gobiernos y los movimientos populares debemos prepararnos y este artículo quiere ser un aporte en ese sentido.

Sobre el artículo opinó en twitter, el presidente cubano Díaz-Canel:

Cinco preguntas sobre la operación del golpismo boliviano en Twitter. Al descubierto el uso manipulado de las redes sociales en la guerra no convencional. #SomosCuba https://t.co/aL2psSw2tl

— Miguel Díaz-Canel Bermúdez (@DiazCanelB) January 6, 2020

Referencias bibliográficas

Alameda, David; Peinado, Fernando (2018). Así fabrican los partidos políticos un ‘trending topic’. El País, 20 de marzo de 2018. En: https://elpais.com/internacional/2018/03/20/actualidad/1521549696_430359.html

Bradshaw, Samantha; Howard, Philip (2017). Troops, Trolls and Troublemakers: A Global Inventory of Organized Social Media Manipulation. Computational Propaganda Research Project, Working paper no. 2017.12. Oxford Internet Institute, University of Oxford, July 2017. En: https://comprop.oii.ox.ac.uk/wp-content/uploads/sites/89/2017/07/Troops-Trolls-and-Troublemakers.pdf

Cafferata, María (2019). Las redes sociales y el golpe contra Evo. Página 12, 13 de noviembre de 2019. En: https://www.pagina12.com.ar/230693-las-redes-sociales-y-el-golpe-contra-evo

DiResta, Renee; Little, John; Morgan, Jhonaton; Neudert, Lisa Maria; Nimmo, Ben (2017/). The Bots That Are Changing Politics. Vice, Nov 2, 2017. En: https://www.vice.com/en_us/article/mb37k4/twitter-facebook-google-bots-misinformation-changing-politics

Escorcia, Alberto (2017). Estuve buscando los famosos bots rusos y esto fue lo que encontré. Propuesta para el 21D y 2018 en México y España. LoQueSique, 23 de noviembre de 2017. En: https://loquesigue.tv/estuve-buscando-los-famosos-bots-rusos-y-esto-fue-lo-que-encontre-propuesta-para-el-21d-y-2018-en-mexico-y-espana/

Executive Order 12333 United States Intelligence Activities. Federal Register page and date: 46 FR 59941; December 8, 1981 En: https://fas.org/irp/offdocs/eo/eo-12333-2008.pdf

Fernandez, Pablo M. El mundo secreto de los bots y los trolls… (y cómo esos “ejércitos” influyen en la política). Chequeado, 13 de noviembre de 2017. En: https://www.chequeado.com/investigacion/el-mundo-secreto-de-los-bots-y-los-trolls-y-como-esos-ejercitos-influyen-en-la-politica/

Fielding, Nick; Cobain, Ian (2011). Revealed: US spy operation that manipulates social media. The Guardian, March, 17, 2011. En: https://www.theguardian.com/technology/2011/mar/17/us-spy-operation-social-networks

Gallagher, Erin (2019). Information operations in Bolivia. Medium, December 30, 2019. En: https://medium.com/@erin_gallagher/information-operations-in-bolivia-bc277ef56e73

Galup, Gonzalo (2019). Big data & Política: De los relatos a los datos. Persuadir en la era de las redes sociales. Ediciones B, Buenos Aires, 2019.

Gu, Lion; Kropotov, Vladimir; Yarochkin, Fyodor (2017). The Fake News Machine. How Propagandists Abuse the Internet and Manipulate the Public. Trend Micro, Incorporated. En: https://damian.fossi.es/wp-content/uploads/2017/06/wp-fake-news-machine-how-propagandists-abuse-the-internet.pdf

Guilbeault, Douglas; Woolley, Samuel (2016). How Twitter Bots Are Shaping the Election. The Atlantic, November 1, 2016. En: https://www.theatlantic.com/technology/archive/2016/11/election-bots/506072/

H.R.4943 — CLOUD Act. 115th Congress (2017–2018). United State. En: https://www.congress.gov/bill/115th-congress/house-bill/4943

H.R.5736 — Smith-Mundt Modernization Act of 2012. 112th Congress (2011–2012), United State. En: https://www.congress.gov/bill/112th-congress/house-bill/5736

Halliburton, Rachel (2017). How big data helped secure Emmanuel Macron’s astounding victory. Prospect Magazine, June 10, 2017. En: https://www.prospectmagazine.co.uk/politics/the-data-team-behind-macrons-astounding-victory

Johnson, Adam (2017). NYT Prints Government-Funded Propaganda About Government-Funded Propaganda. FAIR, December 12, 2017. En: https://fair.org/home/nyt-prints-government-funded-propaganda-about-government-funded-propaganda/

Johnson, Adam (2017). US Officials Won’t Say if a New Anti–Russia Propaganda Project Is Targeting Americans. The Nation, March 9, 2017. En: https://www.thenation.com/article/us-officials-wont-say-if-a-new-anti-russia-propaganda-project-is-targeting-americans/

Kumar, Sunaina (2019). Desinformación, deepfakes y democracia: un diálogo con Craig Silverman. IJNet, 18 de noviembre de 2019. En: https://ijnet.org/es/story/desinformación-deepfakes-y-democracia-un-diálogo-con-craig-silverman

Landler, MarK; Stelter, Brian (2009). Washington Taps Into a Potent New Force in Diplomacy. The New York Times, June 16, 2009. En: https://www.nytimes.com/2009/06/17/world/middleeast/17media.html

Lapowsky, Issie (2018). Former Cambridge Analytica CEO Faces His Ghosts in Parliament. Wired, June 6, 2018. En: https://www.wired.com/story/alexander-nix-parliament-testimony-cambridge-analytica/

Matsakis, Louise (2018), Congress Renews Warrantless Surveillance — And Makes It Even Worse. Wired, January 11, 2018. En: https://www.wired.com/story/fisa-section-702-renewal-congress/

Meeker, Mary (2018). Internet Trends Report 2018. Kleiner Perkins, May 30, 2018. En: https://www.kleinerperkins.com/perspectives/internet-trends-report-2018/

Miller, Greg (2006). A Bold Upstart With CIA Roots. Los Angeles Times, September 17, 2006. En: https://www.latimes.com/archives/la-xpm-2006-sep-17-na-abraxas17-story.html

Misión Verdad (2019). Por qué Twitter bloquea cuentas chavistas en venezuela. Misión Verdad, 7 de mayo de 2019. En: http://misionverdad.com/entrevistas%20/twitter-y-el-cierre-de-cuentas-chavistas

Mombiot, George (2011). The need to protect the internet from ‘astroturfing’ grows ever more urgent. The Guardian, February 23, 2011. En: https://www.theguardian.com/environment/georgemonbiot/2011/feb/23/need-to-protect-internet-from-astroturfing

Morozov, Evgueni (2012). El desengaño de Internet. Los mitos de la libertad en la red. Ediciones Destino, Barcelona.

NATO StratCom (2019). Falling Behind: How Social Media Companies Are Failing To Combat Inauthentic Behaviour Online. Nato Stategic Communications Centre Of Excellence, 6 de diciembre de 2019. En: https://www.politico.eu/wp-content/uploads/2019/12/Final-Falling-behind_StratCom_COE.pdf

Pfeifle, Mark (2009). A Nobel Peace Prize for Twitter? The Christian Science Monitor, July 6, 2009. En: https://www.csmonitor.com/Commentary/Opinion/2009/0706/p09s02-coop.html

Quinn, Ben; Ball, James (2014). US military studied how to influence Twitter users in Darpa-funded research. The Guardian, July 8, 2014. En: https://www.theguardian.com/world/2014/jul/08/darpa-social-networks-research-twitter-influence-studies

Red 58 (2017). Los ecos de la guarimba en Twitter. Red 58, 8 de agosto de 2017. En: https://red58.org/los-ecos-de-la-guarimba-en-twitter-56e8d9d984d9

Red 58 (2017). Oposición venezolana utiliza sistemas automatizados para manipular Twitter. Red 58, 17 de julio de 2017. En: https://red58.org/oposición-venezolana-utiliza-sistemas-automatizados-para-manipular-twitter-investigación-2e00707dad52

S.2588 — Cybersecurity Information Sharing Act of 2014. 113th Congress (2013–2014), United State. En: https://www.congress.gov/bill/112th-congress/house-bill/5736

Siu, Ana (2018). Cómo funcionan los bots (y cómo contribuyen a difundir información falsa). IJNet, 16 de agosto de 2018. En: https://ijnet.org/es/story/como-funcionan-los-bots-y-como-contribuyen-difundir-información-falsa

Smiley, Minda (2018). Twitter sold data to app creator involved in Cambridge Analytica scandal. The Drum, April 30, 2018. En: https://www.thedrum.com/news/2018/04/30/twitter-sold-data-app-creator-involved-cambridge-analytica-scandal

Social Media in Strategic Communication (SMISC). DARPA is soliciting innovative research proposals in the area of social media in strategic communication. Solicitation Number: DARPA-BAA-11–64. Defense Advanced Research Projects Agency. July 14, 2011. En: https://cryptome.org/dodi/dod-smisc.pdf

Statista (2019). Most popular social media websites in Bolivia in October 2019, based on share of visits. En: https://www.statista.com/statistics/1072491/bolivia-share-visits-social-media-websites/ Citado por Erin Gallagher en: Information operations in Bolivia. Medium, December 30, 2019.

Storm, Darlene (2011). Army of fake social media friends to promote propaganda. Computer World, February 22, 2011. En: https://www.computerworld.com/article/2470594/army-of-fake-social-media-friends-to-promote-propaganda.html

Twitter (2017). Update: Russian interference in the 2016 US presidential election. Twitter Public Policy, September 28, 2017. En: https://blog.twitter.com/official/en_us/topics/company/2017/Update-Russian-Interference-in-2016–Election-Bots-and-Misinformation.html

Twitter. Developer terms. More about restricted uses of the Twitter APIs. Twitter, 2018. En: https://developer.twitter.com/en/developer-terms/more-on-restricted-use-cases

U.S. Anti-Bot Code of Conduct (ABC) for Internet Services Providers (2013). Working Group 7 Botnet Remediation. March 2013. En: https://transition.fcc.gov/bureaus/pshs/advisory/csric3/CSRIC_III_WG7_Report_March_%202013.pdf

Los autores

Rosa Miriam Elizalde es Doctora en Ciencias de la Comunicación, Vicepresidenta Primera de la Unión de Periodistas de Cuba y directora del proyecto Dominio Cuba.

Pedro Santander es Doctor en Lingüística y Profesor Titular de la Escuela de Periodismo de la Pontificia Universidad Católica de Valparaíso.

[…] sobre Cuba, coordinada desde el exterior y replicando los mismos mecanismos, y protagonistas, ya presentes en el golpe de Estado en Bolivia en 2019 y que se repitieron en las elecciones del 2020, pero también en campañas negacionistas […]